История с «российскими хакерами» в США зашла слишком далеко. Она не основана ни на каких веских публичных доказательствах, а тот факт, что сообщения о хакерских атаках часто настолько раздуты, что не достигают своей цели, является проблемой лишь для тех, кого волнуют кампании по дезинформации, а также стандарты журналистики — то есть довольно небольшой сегмент общественности. Однако новый правительственный доклад в США, который имеет целью установить технические детали недавних взломов, организованных российской разведкой, тоже не достиг своей цели и теоретически может нанести реальный ущерб гораздо большему числу людей и организаций.

В совместном докладе Министерства внутренней безопасности и Федерального бюро расследований дается довольно громкое название «российской вредоносной киберактивности» — «Степь гризли» — и создаются неограниченные возможности для операций «под чужим флагом», которые правительство США, по сути, обещает приписать России.

Цель этого документа заключается не в том, чтобы представить доказательства, скажем, вмешательства России в президентские выборы в США, а в том, чтобы предоставить американским организациям возможность обнаруживать шаги российской киберразведки и сообщать об инцидентах правительству США. Он должен показать сетевым администраторам, что именно нужно искать. С этой целью в доклад было включено правило YARA — код, используемый для распознавания вредоносных программ. В докладе говорится о программном обеспечении PAS Tool PHP Web Kit. Некоторые пытливые эксперты в сфере кибербезопасности поискали его в интернете, и оказалось, что эту программу можно было легко скачать с сайта profexer.name. Хотя в понедельник, 2 января, эта программа уже была недоступна, исследователи Feejit, разработчика защитного плагина Wordfence для WordPress, сделали скриншоты этого сайта, на котором с гордостью говорилось, что продукт сделан на Украине.

В это, разумеется, необязательно нужно верить, поскольку в интернете кто угодно может быть откуда угодно. Предполагаемый разработчик этой вредоносной программы активно появляется на русскоязычном хакерском форуме под ником Profexer. Он рекламировал бесплатную программу PAS и благодарил спонсоров, которые жертвовали самые разные суммы, от нескольких долларов до нескольких сотен долларов. Эта программа представляет собой так называемый «вебшел», то есть то, что хакер устанавливает на взломанный сервер, чтобы сделать незаметной кражу файлов и дальнейшие хакерские действия. Подобных программ огромное множество, и PAS «используется сотнями, если не тысячами хакеров, которые чаще всего ассоциируются с Россией, но которые могут находиться в любой точке мира (судя по постам на форумах хакеров)», как на прошлой неделе написал в своем блоге Роберт Грэхэм (Robert Graham) из Errata Security.

Та версия PAS, о которой говорится в правительственном докладе, на несколько версий отстает от текущей.

«Вполне разумно было бы предположить, что агенты российской разведки разрабатывают свои собственные инструменты или, по крайней мере, используют современные вредоносные программы, взятые из внешних источников», — написал Марк Маундер (Mark Maunder) из Wordfence.

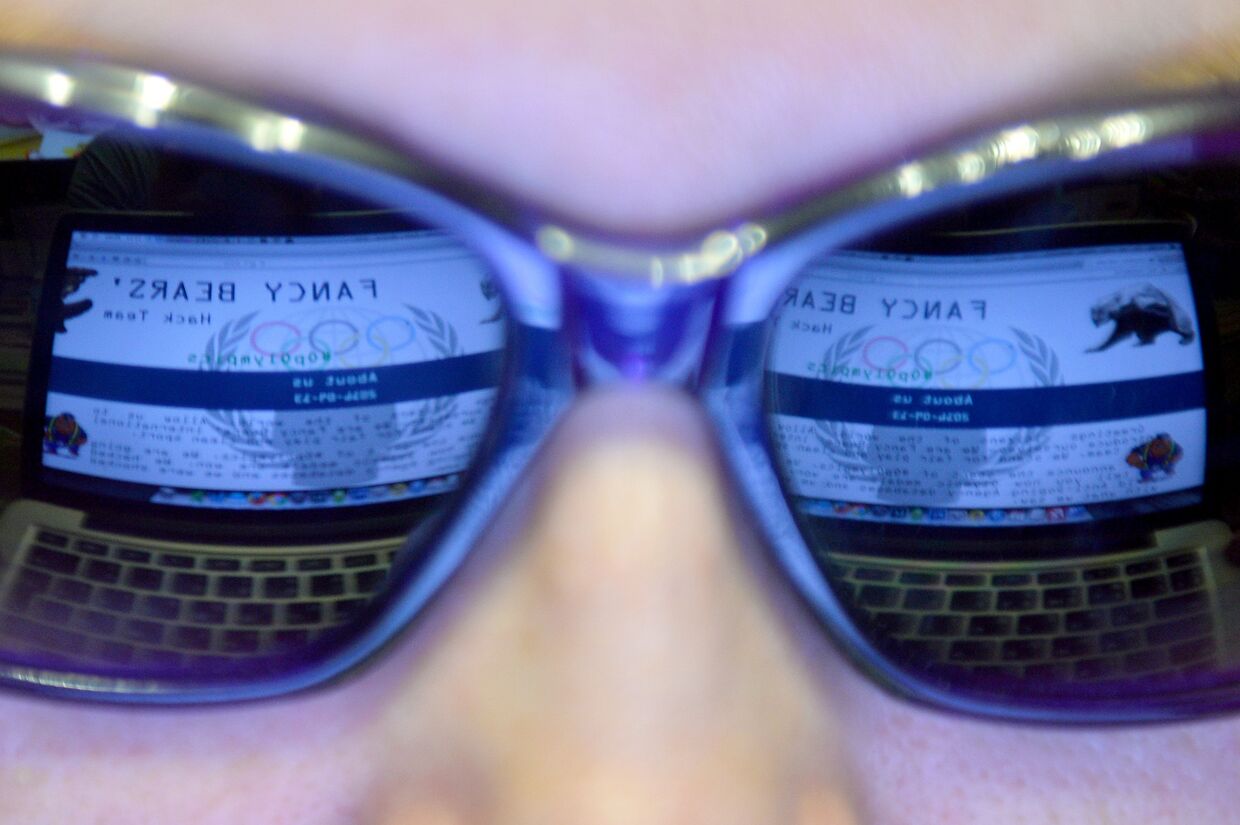

И это тоже не слишком разумное предположение. Любой хакер, связан он с российской разведкой или нет, может использовать любые инструменты и программы, которые он находит удобными, включая старую версию бесплатной, разработанной на Украине программы. Даже Xagent, бэкдор, прочно ассоциирующийся с атаками хакерской группы, связанной с российской разведкой — известной как Advanced Persistent Threat 28 или Fancy Bear — может использовать почти любой пользователь, обладающий достаточными знаниями в этой области. В октябре 2016 года компания ESET опубликовала доклад, в котором говорится, что ей удалось обнаружить весь исходный код этой вредоносной программы. Если ESET смогла его получить, другие тоже могут это сделать.

Теперь, когда американское правительство твердо связало PAS c спонсируемыми российским правительством хакерами, это стало приглашением для любого второстепенного злоумышленника использовать данную программу (или Xagent, который также упоминается в докладе) для того, чтобы выдавать свои противоправные действия за деятельность российской разведки. Делу не помогло и то, что власти США опубликовали список IP-адресов, связанных с атаками Москвы. Большинство из них не имеют очевидных связей с Россией, а часть из них — это выходные узлы анонимной сети Tor, которая является частью инфраструктуры Темной паутины. Использовать их мог кто угодно и откуда угодно.

Microsoft Word — это программа, разработанная в США. Тем не менее, ей пользуются очень многие, даже — вы не поверите — агенты российской разведки. Точно так же живущий в США хакер, желающий получить пароли и номера кредитных карт, а также стремящийся поднять свой авторитет, может воспользоваться любой доступной вредоносной программой, в том числе программами, разработанными в России и на Украине.

Путаница уже началась. В прошлую субботу издание Washington Post сообщило, что «код, связанный с российской хакерской операцией под названием “Степь гризли”, был обнаружен на компьютере одной энергетической компании в Вермонте, что вызвало лавину резких комментариев со стороны американских политиков, обвинивших Россию в попытке взломать электросети США. Вскоре выяснилось, что тот ноутбук не был соединен с электросетями, но, в любом случае, если на нем была обнаружена программа PAS и об этом сразу же сообщили правительственным органам, это, вероятнее всего, было ложной тревогой. Тысячи хакеров-одиночек ежедневно рассылают миллионы фишинговых писем, чтобы ни о чем не подозревающий пользователь нажал на ссылку и открыл хакерам доступ к своему компьютеру. Теперь у них появилась удобная возможность использовать созданные в России бэкдоры, чтобы атаковать цели в США.

Для агентов российской разведки это тоже стало удобной возможностью — если только они не настолько ленивы, насколько их представили авторы доклада. Им сейчас стоит переключиться на вредоносные программы, разработанные нерусскоязычными экспертами. Поскольку их работу приписывают российскому правительству на основании комментариев в кодах, написанных на русском языке, и других косвенных доказательствах, и поскольку экспертов в области кибербезопасности и американское правительство устраивает такое положение вещей, все, что им нужно, — это комментарии на китайском или, скажем, на немецком языках.

Американское разведсообщество выставляет себя на посмешище, действуя под политическим давлением уходящей администрации и некоторых ястребов в Конгрессе. Ему следует перестать поступать таким образом. Ведь невозможно устанавливать исполнителей хакерских атак на основании доступных для всех программ и IP-адресов. Более того, в этом нет никакой необходимости: организациям и отдельным пользователям нужно предотвращать подобные атаки, а не искать виноватых, когда все уже свершилось и ущерб нанесен. Самой информативной частью доклада ФБР и Министерства внутренней безопасности по иронии стала та часть, в которой речь идет о мерах по снижению риска. В ней говорится о необходимости постоянно обновлять программное обеспечение, обучать персонал основам кибербезопасности, ограничивать их административные привилегии, использовать мощные антивирусные программы. В большинстве случаев это помогает предотвратить атаки российских, китайских и американских хакеров. Американские демократы могли бы извлечь массу пользы, воспользовавшись этими советами до того, как их системы взломали: жаль, что они либо не получили эти советы, либо попросту проигнорировали их.