Весной 2011 года Еврокомиссия обнаружила, что ее сеть взломана. Атака на законодательный орган ЕС была изощренной и масштабной, и для проникновения в ней использовался эксплойт нулевого дня. Когда хакеры проникли в сети и закрепились там, они начали длительную охоту. Они исследовали архитектуру сети в поисках новых жертв и умело заметали следы. Со временем им удалось заразить множество систем, принадлежащих Еврокомиссии и Европейскому совету, и обнаружили их очень нескоро.

Прошло два года, и хакерской атаке подверглась новая крупная мишень. На сей раз жертвой стала бельгийская телекоммуникационная компания с государственным участием Belgacom. В этом случае атака тоже была сложной и изощренной. Согласно опубликованным информационным сообщениям и документам, обнародованным Эдвардом Сноуденом, хакеры выбрали в качестве объекта нападения работавших на Belgacom системных администраторов, и используя их данные, получали доступ к маршрутизаторам, управляющим сотовой сетью этой телекоммуникационной компании. Belgacom публично признала факт нападения, но подробностями о хакерском взломе не поделилась.

Затем спустя пять месяцев появились новости об очередном крупном хакерском взломе. На сей раз злоумышленники нацелились на известного бельгийского криптографа Жан-Жака Кискатера (Jean-Jacques Quisquater).

Похоже, что на сей раз исследователи из сферы компьютерной безопасности нашли мощный инструмент цифрового шпионажа, который использовался во всех трех атаках. Компания Microsoft назвала его Regin. На сегодня выявлено более ста жертв его атак, однако их наверняка гораздо больше, просто пока они неизвестны. Дело в том, что вредоносная шпионская программа, способная брать под свой контроль целые сети и инфраструктуры, существует как минимум с 2008 года, возможно, и дольше, и создавалась она таким образом, чтобы долгие годы оставаться в компьютерах незамеченной.

Об этой угрозе известно как минимум с 2011 года, когда хакерской атаке подвергся ЕС, а часть хакерских файлов добралась до Microsoft, которая включила в свое программное обеспечение безопасности инструмент обнаружения этого компонента. Исследователи из «Лаборатории Касперского» начали отслеживать эту угрозу лишь в 2012 году, собрав о ней разнородные данные. В 2013 году свое расследование начала Symantec, когда заражению подверглись некоторые ее клиенты. Если сложить воедино информацию из всех трех источников, становится ясно, что платформа эта очень сложная, и ее можно подстраивать под конкретные требования, поскольку она обладает самыми широкими возможностями, применяемыми в зависимости от характера цели и от потребностей атакующего. Исследователи на сегодня обнаружили 50 единиц полезной информации о краже файлов и прочих данных, но у них есть сведения о том, что таких краж намного больше.

«Эту угрозу все обнаружили довольно давно, но до сих пор ее никто не разоблачал», – говорит Эрик Чен (Eric Chien), работающий техническим директором в подразделении Symantec, которое занимается технологиями безопасности и ответных действий.

Самая изощренная шпионская программа

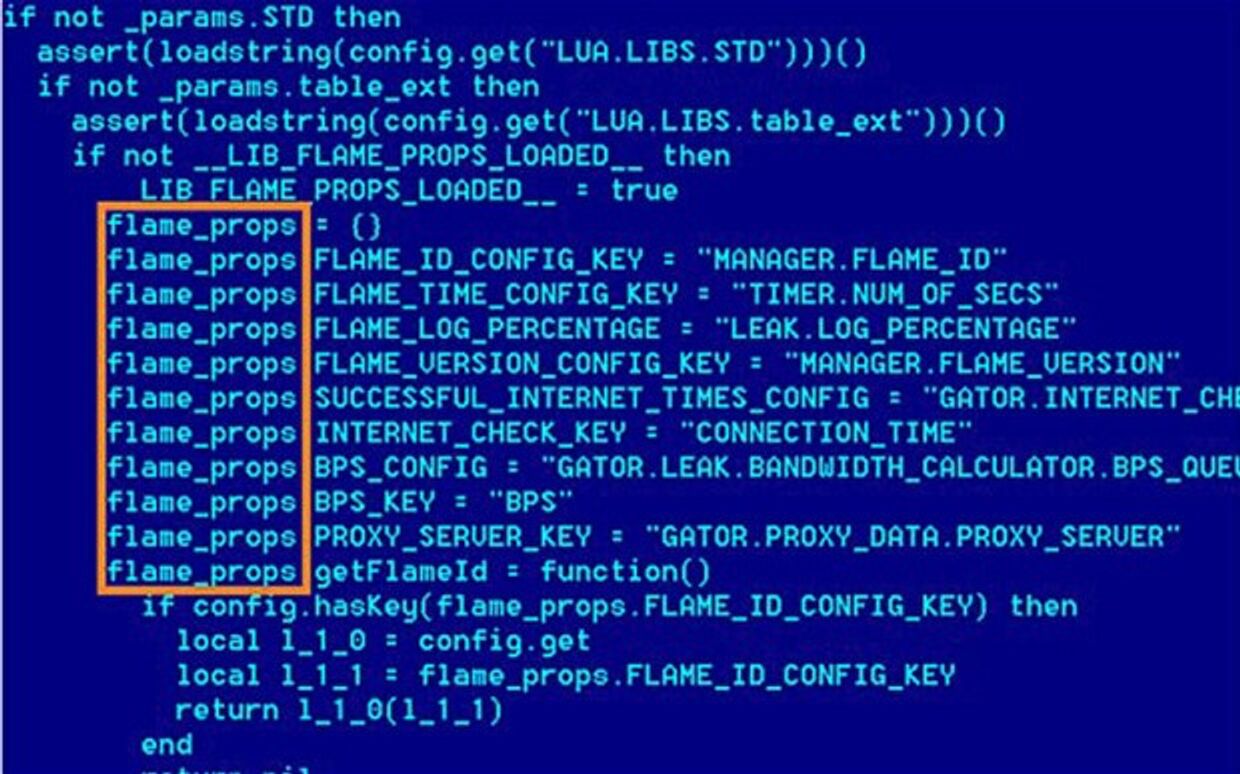

Исследователи не сомневаются, что Regin – это программа государственного изготовления, и называют ее самой изощренной шпионской машиной из числа обнаруженных на сегодняшний день. Они считают, что данная программа даже сложнее мощной платформы Flame, обнаруженной Касперским и Symantec в 2012 году, и созданной той же самой командой, которая разрабатывала Stuxnet.

«В мире вредоносных угроз лишь некоторые редкие примеры можно считать революционными и не имеющими себе равных», – написала Symantec в своем докладе о Regin.

Хотя никто не желает публично строить предположения о происхождении Regin, в сообщениях о хакерских атаках против Belgacom и Кискатера есть указания на Управление правительственной связи Великобритании и на АНБ. «Лаборатория Касперского» подтверждает, что на Кискатера была совершена хакерская атака с использованием Regin. А другие исследователи, знакомые с деталями нападения на Belgacom, рассказали Wired, что описание этого вируса соответствует характеристикам зловреда, проникшего в системы телекоммуникационной компании, хотя вредоносным файлам, примененным в той атаке, было присвоено другое название, основанное на чем-то, что исследователи обнаружили внутри главного файла платформы.

Пострадавшие находятся в самых разных странах. «Лаборатория Касперского» обнаружила их в Алжире, Афганистане, Бельгии, Бразилии, на Фиджи, в Германии, Иране, Индии, Малайзии, Сирии, Пакистане, России и в маленьком островном государстве в Тихом океане Кирибати. Symantec же выяснила, что большинство жертв находятся в России и Саудовской Аравии.

Атакам подвергаются не отдельные лица, а целые сети, среди которых есть множество компаний связи из самых разных стран, а также государственные ведомства, научно-исследовательские институты и ученые (особенно те, кто занимается передовыми математическими исследованиями и криптографией, как Кискатер). Symantec также выявила инфицированные отели. Скорее всего, там проникновение осуществляется для сбора данных из систем бронирования, поскольку они дают ценную информацию о приезжающих гостях.

Но, пожалуй, самой важной особенностью вируса Regin является его способность проникать в базовые станции сетей мобильной связи стандарта GSM и вести слежку за пользователями. В арсенале шпионской программы есть возможности, которые, по словам представителя «Лаборатории Касперского», использовались в 2008 году для кражи имен пользователей и паролей системных администраторов где-то на Ближнем Востоке. Вооружившись такими данными, хакер может получать доступ к контроллерам базовых станций GSM, которые управляют приемо-передающей аппаратурой, и манипулировать этими системами, или даже устанавливать зловредные коды для слежения за трафиком сотовой связи. Вполне возможно, что с их помощью можно также отключать сети сотовой связи – например, во время вторжения в страну или во время беспорядков.

«Лаборатория Касперского» отказалась назвать компании и страны, где имели место хакерские атаки на GSM, но можно предположить, что это был Афганистан, Иран, Сирия или Пакистан, поскольку из списка стран, где было проникновение вируса Regin, только эти четыре считаются ближневосточными. Афганистан особо выделяется из этой четверки, поскольку в последних новостях только эту страну называли в качестве объекта хакерского нападения государственного масштаба. Хотя большинство авторитетных специалистов относят Афганистан к южной Азии, в народе его часто называют ближневосточной страной.

В этом году появились сообщения прессы на основе обнародованных Эдвардом Сноуденом документов, которые указывают на две операции АНБ под кодовыми названиями MYSTIC и SOMALGET. В рамках этих операций осуществлялся взлом сетей мобильной связи в ряде стран с целью сбора метаданных о каждом телефонном звонке с мобильного устройства. И как минимум в двух странах осуществлялась тайная запись звонков, которая хранилась в базе данных. Страны, где осуществлялся сбор метаданных, это Мексика, Кения, Филиппины и Багамы. Страны, где велась полная запись звонков, это Багамы и Афганистан.

Путь к разоблачению

Вирус Regin впервые вышел в свет в 2009 году, когда кто-то загрузил его компоненты на вебсайт VirusTotal. VirusTotal – это бесплатный портал, где накапливаются данные с десятков антивирусных сканеров. Исследователь, да и вообще любой человек, нашедший у себя в компьютере подозрительный файл, может загрузить его на сайт, чтобы понять, считают ли его сканеры вредоносным.

Но в 2009 году эту загрузку, видимо, никто не заметил. И лишь 9 марта 2011 года Microsoft взяла ее на заметку. Было это в тот момент, когда на VirusTotal загружались новые файлы. Компания объявила, что начинает поиск трояна под названием Regin.А и включает элементы его поиска в свое программное обеспечение безопасности. На следующий день она сделала такое же объявление о вирусе под названием Regin.В. Кое-кто из компаний интернет-безопасности полагает, что загруженные в 2011 году на VirusTotal файлы могли попасть туда из Европейской комиссии или из фирмы безопасности, привлеченной к расследованию атаки.

Директор по безопасности из Еврокомиссии Гидо Вервет (Guido Vervaet), помогавший расследовать хакерский взлом, отказался обсуждать этот вирус, сказав лишь, что он довольно обширный, очень сложный и имеет «самую современную архитектуру». По его словам, хакеры использовали эксплойт нулевого дня, чтобы проникнуть вовнутрь, но он отказался сообщить, какая уязвимость была атакована. Атака была обнаружена системными администраторами лишь тогда, когда начались сбои в компьютерах. Отвечая на вопрос о том, была ли в данном случае использована та же самая зловредная программа, которую применяли в атаке на Belgacom, Вервет сообщил, что точно не знает: «Это был не просто какой-то один элемент программного обеспечения. Это была целая архитектура, включающая серию элементов, работающих совместно. Мы проанализировали архитектуру атаки, и она оказалась очень изощренной и похожей на случаи в других организациях, о которых нам известно№. Но у себя внутри они не могли прийти ни к какому заключению относительно того, «была ли это та же самая атака и те же самые взломщики».

Вервет не сообщил, когда началось проникновение, и как долго хакеры находятся внутри сети ЕС. Однако в обнародованных в прошлом году Сноуденом документах говорится об операциях АНБ, целью которых были Еврокомиссия и Европейский совет. Это были документы от 2010 года.

В настоящее время известно о двух версиях платформы Regin. Версия 1.0 относится как минимум к 2008 году, но она исчезла в 2011 году, когда Microsoft рассказала об особенностях поиска ее трояна. Версия 2.0 всплыла в 2013 году, хотя ее могли применять и раньше. Исследователи обнаружили ряд файлов Regin с временными метками от 2003 и 2006 года. Правда, точность этих меток может вызывать сомнения.

Старший менеджер Symantec Лиам О’Мурчу (Liam O’Murchu), работающий в группе реагирования на угрозы, говорит, что характер угроз в 2008 году очень сильно отличался от сегодняшнего, а поэтому Regin мог долгое время оставаться незамеченным: «Думаю, мы просто не понимали, что хакеры работают на таком уровне, пока не увидели такие вещи как Stuxnet и Duqu, и не поняли, что они присутствуют на этом уровне довольно долго». Эти открытия заставили исследователей приступить к поиску угроз разными способами.

Непонятно, когда случился первый взлом. Ни Symantec, ни «Лаборатория Касперского» не обнаружили компонент вброса (фишинговое почтовое сообщение, содержащее эксплойт, переносящий вредоносную программу на компьютер, или призывающее жертву нажать на вредоносную ссылку). Но исходя из данных об одной атаке 2011 года, Symantec считает, что хакеры могли воспользоваться уязвимостью нулевого дня в системе обмена мгновенными сообщениями Yahoo. Однако Чен считает, что хакеры могли воспользоваться несколькими методами, чтобы проникнуть в разные среды. В сообщениях о взломе Belgacom есть описание утонченного метода, в котором используется мошеннический сервер для кражи браузера системных администраторов компании и перенаправления их на веб-страницы, контролируемые хакерами. В этот момент и происходит заражение машин вредоносной программой.

Как бы вирус ни попал в компьютер, свою атаку он проводит в пять этапов. На первых трех этапах проводится загрузка элементов для атаки и конфигурирование ее архитектуры, а на двух последних осуществляется информационное наполнение. Среди вариантов такого наполнения есть троян удаленного доступа, который дает хакеру возможность для тайного проникновения в зараженные системы, есть регистратор клавиатуры с анализатором буфера информационного обмена, анализатор паролей, модули сбора информации о USB-устройствах, подключенных к взломанной системе, а также модуль извлечения почтовых сообщений под названием U_STARBUCKS. Regin также может сканировать удаленные файлы и извлекать их.

Исполнительными операциями управляет хорошо продуманный и сложный компонент, который исследователи назвали «дирижером». «Это мозг всей программы», – говорит Костин Рауи (Costin Raiu), возглавляющий в «Лаборатории Касперского» группу глобальных исследований и анализа.

Regin использует внедренный метод декодирования, поэтапно расшифровывая себя. Ключ к расшифровке каждого компонента находится в предшествующем ему компоненте. Поэтому аналитикам трудно исследовать угрозу в самом начале, поскольку у них нет всех компонентов и всех ключей.

В некоторых случаях Regin также использует весьма необычный метод сокрытия своих данных, храня их в блоке расширенных атрибутов Windows. Расширенные атрибуты – это участок хранения метаданных, связанный с файлами и директориями, например, когда файл создается или в него вносятся последние изменения, либо когда исполняемая программа загружается из интернета (а поэтому требует оперативного предупреждения перед открытием). Расширенные атрибуты ограничивают размеры блоков данных, которые они могут сохранять, а поэтому Regin делит данные, которые ему необходимо сохранить, на отдельные закодированные куски, чтобы спрятать их. Когда вредоносной программе нужно использовать эти данные, «дирижер» соединяет куски, чтобы они могли работать как единый файл.

Хакеры также используют сложную структуру связи, чтобы управлять крупными взломами в масштабах сети. Вместо того, чтобы связываться напрямую с командными серверами атакующего, каждая система связывается только с другими компьютерами в сети и с одним узлом сети, который выступает в роли концентратора для связи с командными серверами. Это уменьшает объем исходящего из сети трафика, а также число компьютеров, связанных с чужим сервером вне сети, который может вызвать подозрения. Это также дает возможность хакерам связываться с компьютерами внутри организации, которые даже не подключены к интернету.

«Это абсолютное безумие»: хакеры с Ближнего Востока

Самое изощренное и мощное заражение с использованием такой методики, обнаруженное «Лабораторией Касперского», произошло в одной ближневосточной стране, которую исследователи отказываются называть. Они называют этот взлом «сносящим крышу» и отмечают в своем отчете, что он состоит из тщательно разработанной паутины сетей, которые хакеры сначала заражают вредоносной программой, а потом связывают воедино. Среди них есть сети канцелярии президента страны, исследовательского центра, учебного заведения, которое, судя по названию, является математическим институтом, а также банка. В данном случае вместо того, чтобы организовывать связь зараженных сетей с командным сервером хакеров индивидуально, злоумышленники создали изощренную паутину тайной связи между собой, чтобы обмен командами и информацией между ними был похож на обмен в одноуровневой сети. Затем все зараженные сети состыковываются при помощи интерфейса с одной системой образовательного учреждения, которая выполняет роль центра для связи с хакерами.

«Это абсолютное безумие, – говорит Раиу. – Идея заключается в том, чтобы создать единый механизм управления для всей страны. В таком случае они могут просто передать одну команду, и она будет продублирована всеми членами одноуровневой сети».

Связи между зараженными компьютерами и сетями закодированы, и в каждом зараженном узле имеется публичный и конфиденциальный ключ для кодировки трафика, которым они обмениваются.

«Лаборатория Касперского» называет это учебное заведение «магнитом угроз», потому что ее сотрудники нашли всевозможные современные угрозы, заразившие его сеть, включая хорошо известные вредоносные программы Mask и Turla, которые мирно сосуществуют с Regin.

Но не менее серьезной была хакерская атака, проведенная в другой ближневосточной стране против сети GSM одной крупной неназванной компании связи. Исследователи Касперского говорят, что нашли журнал регистрации операций, использовавшийся хакерами для сбора команд и учетных записей на одной из базовых станций GSM. В этом журнале объемом около 70 Кбайт содержатся сотни команд, переданных на контроллер базовой станции в период с 25 апреля по 27 мая 2008 года. Пока неясно, сколько команд было отправлено администраторами компании и самим хакерами в попытке взять базовые станции под свой контроль.

«Лаборатория Касперского» определила, что это команды Ericsson OSS MML, которые используются в контроллере базовой станции для проверки версии программного обеспечения. Они извлекают список настроек по переадресации вызовов для станции сотовой связи, и это позволяет осуществлять переадресацию звонков, указывая маршрут приема-передачи для определенной вышки, активировать и деактивировать вышки в сети GSM, а также добавлять частоты к действующему перечню частот, применяемых в сети. Журнал показывает, что команды шли в 136 различных точек GSM с такими названиями, как prn021a, gzn010a, wdk004 и kbl027a. В дополнение к командам журнал также показывает имена пользователей и пароли учетных записей инженеров телекоммуникационной компании.

«Они нашли компьютер, управляющий контроллером базовой станции, а этот контроллер способен достигать сотен ячеек», – говорит Риау. По его словам, в выбранной для атаки стране есть два или три оператора GSM, и избранный хакерами для нападения оператор является самым крупным. Риау не знает, были ли заражены и остальные операторы.

Похоже, что все эти хакерские атаки с целью взлома и заражения сетей GSM и президентской сети продолжаются. Новости об атаке вируса Regin распространяются, и все новые фирмы компьютерной безопасности включают в свой инструментарий средства для его выявления. Но несомненно то, что число жертв этой шпионской программы будет увеличиваться.