Пару дней назад я получил по электронной почте письмо из Ирана. Его послал аналитик из иранской группы реагирования на чрезвычайные компьютерные ситуации. Он проинформировал меня о вредоносной программе, которую обнаружила его группа. Программа эта заразила многочисленные иранские компьютеры. Оказалось, что это программа Flame, о которой сегодня говорят средства массовой информации во всем мире.

Когда мы начали копаться в своих архивах в поисках аналогичных образцов вредоносных программ, мы с удивлением обнаружили, что образцы Flame у нас уже есть, причем относятся они к 2010 и 2011 годам. Мы даже не знали, что обладаем такими вещами. Они проникли через механизмы автоматизированной отчетности, но система их не заметила и никакой сигнал тревоги не подала. Исследователи из других антивирусных фирм нашли улики, говорящие о том, что они получали образцы этой вредоносной программы еще раньше. Это указывает на то, что Flame появилась еще до 2010 года.

Это означает только одно: никто из нас на протяжении двух, а то и более лет не мог обнаружить этот вредонос. Это крупный провал как для нашей компании, так и для антивирусной отрасли в целом.

Читайте также: Кибератаки российских пользователей Ustream

И такое происходит не впервые. Stuxnet не могли обнаружить более года после его появления в сети. И нашли его только тогда, когда одна антивирусная фирма из Белоруссии получила задание посмотреть на иранские компьютеры, у которых были обнаружены проблемы. Когда исследователи начали копаться в архивах в поисках всего, что похоже на Stuxnet, они выяснили, что киберугроза Zero-day эксплойт, используемая в Stuxnet, применялась и ранее с другими вредоносными программами, однако ее в то время не заметили. Другой вредонос DuQu антивирусные фирмы также не могли обнаружить в течение года с лишним.

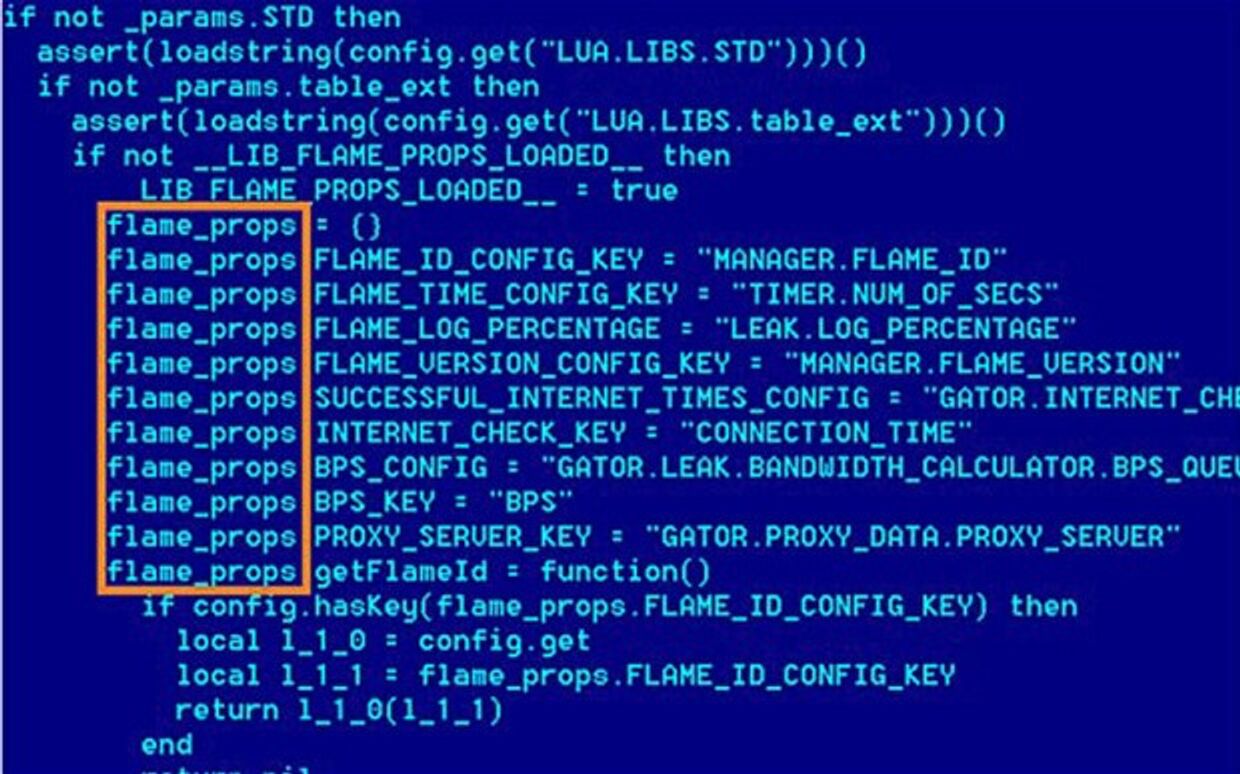

Конечно, Stuxnet, Duqu и Flame это не обычные и не рядовые вредоносы. Скорее всего, все три были разработаны какой-то западной спецслужбой в рамках секретной операции, которая должна была остаться незамеченной. То, что эти программы долгое время оставались незамеченными, доказывает, насколько хорошо хакеры выполнили свою работу. В случае со Stuxnet и DuQu они использовали документы с цифровой подписью, чтобы их вредоносные программы внушали доверие. А вместо попыток защитить свой код и движки для введения в заблуждение, которые могли показаться подозрительными, эти люди прятали свои вредоносы у всех на виду. Что касается Flame, то хакеры использовали библиотеки SQLite, SSH, SSL и LUA, из-за чего коды больше походили на системы коммерческих баз данных, нежели на вредоносные программы.

Кто-то может заявить: хорошо, что мы не сумели найти частички этих кодов. Дело в том, что проникновения происходили в основном в политически неспокойных районах мира, в таких странах как Иран, Сирия и Судан. Сейчас доподлинно неизвестно, для чего применялся Flame; но если бы мы обнаружили и заблокировали эту программу ранее, мы бы косвенно помогли деспотичным режимам этих стран сорвать попытки слежения за ними иностранных разведслужб.

Также по теме: Как Россия стала сверхдержавой киберпреступности

Но дело не в этом. Мы хотим отыскивать вредоносные программы независимо от их источника и предназначения. Политике здесь не место, и она в этой сфере присутствовать не должна. Любые вредоносные программы, даже узконаправленные, могут выйти из-под контроля и нанести «сопутствующий ущерб» тем компьютерам, на которые они даже не нацелены. Например, Stuxnet распространился по всему миру через инфицированные USB-накопители, заразив более 100000 компьютеров во время поиска цели - машин иранского завода по обогащению урана в Натанзе. Короче говоря, мы как отрасль обязаны защищать компьютеры от вредоносных программ. Вот так.

Однако сделать это со Stuxnet, DuQu и Flame нам не удалось. И из-за этого наши клиенты нервничают.

Правда состоит в том, что антивирусные продукты для широкого потребления неспособны защитить клиента от вредоносов, создаваемых богатыми государствами с огромными бюджетами. Они могут защитить вас от заурядных вирусов типа банковских троянов, шпионских кейлогеров или червей в электронной почте. Но такого рода целенаправленные атаки идут в обход антивирусов, для чего их разработчики прикладывают огромные усилия. Используемые во время таких атак Zero-day эксплойты неизвестны антивирусным компаниям по определению. Насколько нам известно, прежде чем выпустить свои враждебные программные коды с целью нападения на жертв, хакеры тестировали их на всех соответствующих антивирусных продуктах, имеющихся на рынке, дабы их вредоносы невозможно было засечь. У них огромный запас времени для оттачивания мастерства в атаке. Это нечестная война между атакующими и обороняющимися, так как атакующие имеют доступ к нашему оружию.

Читайте также: «Лаборатория Касперского» против супервируса

В антивирусных системах необходимо найти баланс, чтобы была возможность обнаруживать все возможные атаки и при этом не вызывать ложную тревогу. И хотя мы постоянно совершенствуем свои системы, у нас никогда не будет стопроцентно идеального решения. Для максимальной защиты от серьезных и целенаправленных атак необходима многослойная оборона с сетевым внедрением между системами обнаружения, с созданием белых списков против известных вредоносов и с активным мониторингом входящего и исходящего трафика в сетях организаций.

Эта история на Flame не заканчивается. Вполне возможно, что на подходе уже есть и другие, аналогичные атаки, которые мы пока не обнаружили. Если говорить просто, такого рода вредоносы свое дело делают.

Flame был неудачей для антивирусной отрасли. Нам явно надо было показать результаты получше. Но у нас это не получилось. Мы проиграли на своем поле.

Микко Хиппонен - главный исследователь компании F-Secure. Он работает в компьютерной отрасли более 20 лет и за это время боролся с самыми крупными вирусными вспышками в мире, включая Loveletter, Blaster, Conficker и Stuxnet. Видеозаписи его выступлений о компьютерной безопасности посмотрел почти миллион человек, и они переведены на 35 языков.

Также по теме: Кибер-война и мир

----------

Комментарии читателей:

jasvll

Так, получается, если антивирусная компания успешно обнаружит и защитит своих клиентов от вирусной атаки или вредоноса, за которым тайно стоят США, то она будет виновна в оказании материальной поддержки террористам? На нее тогда нашлют беспилотники.

Quinterius

Нет, просто это показывает, что США - террористическое государство.

LAN8

Да ладно! Лицемерят ВСЕ, включая Россию, Китай, Египет, Саудовскую Аравию, Сирию, Иран и т.д. Насколько мне известно, в истории не было и сейчас нет ни единой страны, которая не использовала бы для достижения своих целей такие методы как отговорки, введение в заблуждение, откровенная ложь, пособничество и т.д. и т.п. К сожалению (а может, к счастью), такова человеческая природа, что человек склонен к войне. С другой стороны, можно смотреть не на нравственную сторону, а просто на навыки выживания. Что я имею в виду: газель ведь во время бега пытается обмануть льва своими прыжками, шимпанзе ведь делятся едой за секс? Так что, может лучше задать вопрос о том, откуда берет свое начало нравственность? Может, лицемерие лучше? Безусловно, оно носит всеобщий характер. Я думаю, должно быть некое равновесие, но это означает, что все мы идем по скользкой дорожке. Тем не менее, США и Израиль защищают себя от реальных и кажущихся угроз, и я думаю, винить их за это не следует. И не надо дурачить самих себя, делая вид, будто Иран и все прочие лучше.

MustBeSaid

Защищают себя? Интересно, мы всегда вторгаемся и нападаем на другие страны, которые на нас никогда не нападали, у которых нет ресурсов, чтобы представлять хоть какую-то угрозу, и которые вообще находятся на другой стороне планеты. Это мы защищаемся?

А если другие страны ничем не лучше, это разве оправдание, чтобы вести себя подобно агрессивным засранцам-громилам?

Интересно, вы говорите, что лицемерят все, а затем сравниваете США с кучкой коррумпированных и деспотичных стран третьего мира. Посмотрите, мы ничем не хуже Ирана! Аргумент великолепный.